firewalld的IP伪装和端口转发实训

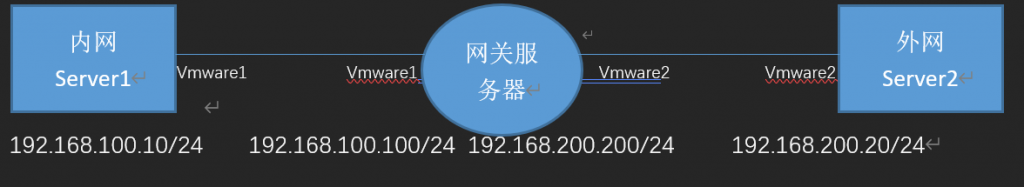

实验拓扑:

firewalld中支持两种类型的nat:

1.ip伪装

2.端口转发

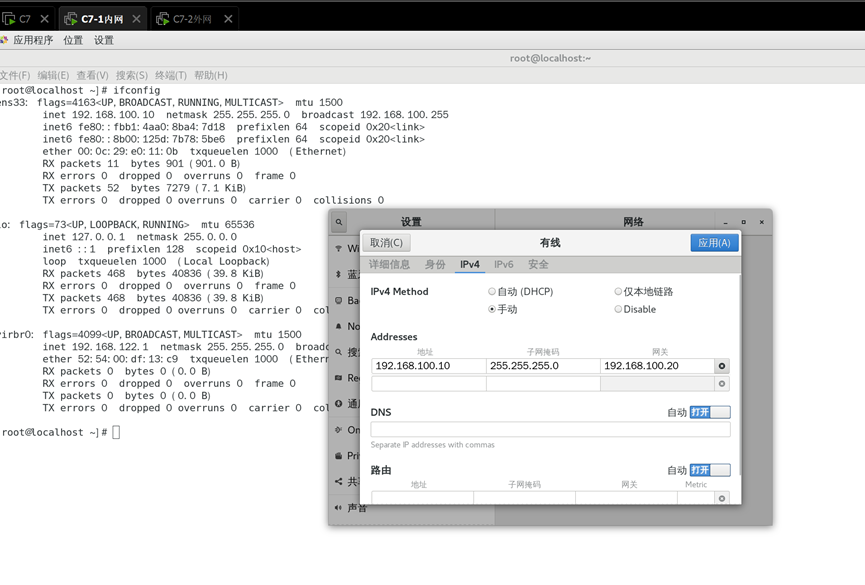

1.修改内网主机的IP地址

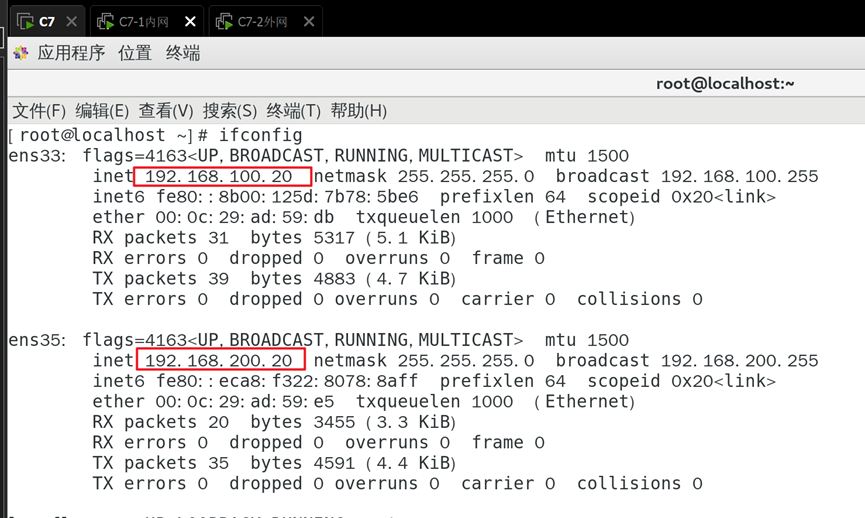

2.修改网关服务器两个网卡地址

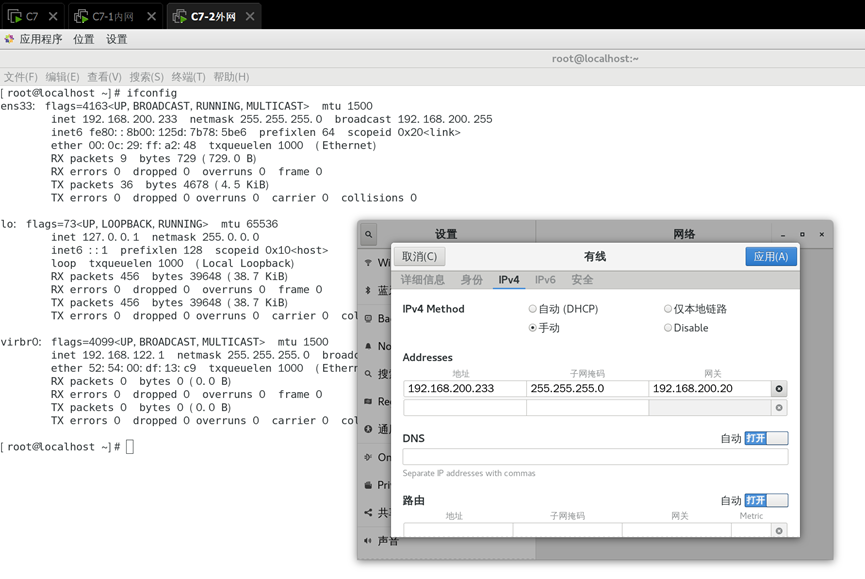

3.修改外网网卡地址信息

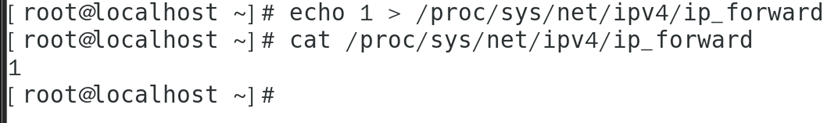

4.网关服务器开启路由转发功能

以上基本环境搭建好(步骤有些省略,参考iptables防火墙做snat关于源地址转换实训)

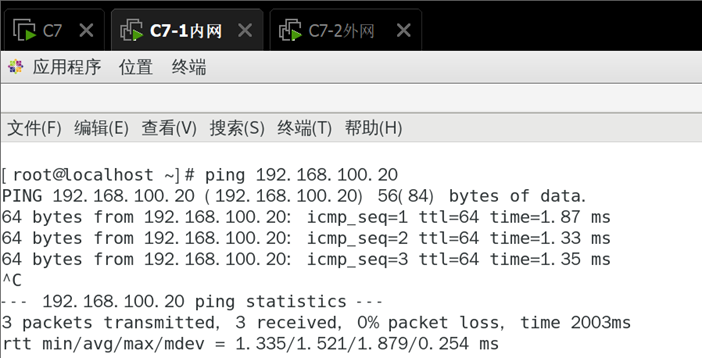

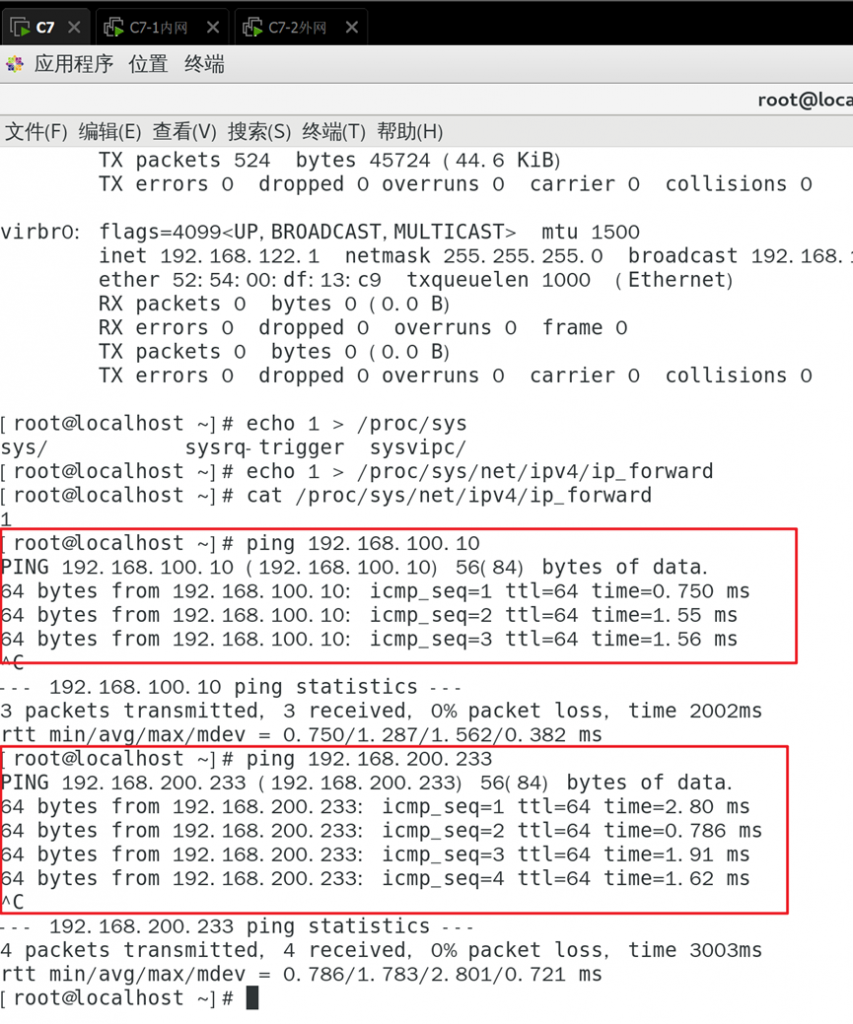

1.内网可以访问服务器连接内网网卡ens33

2.网关服务器都可以连接内外网

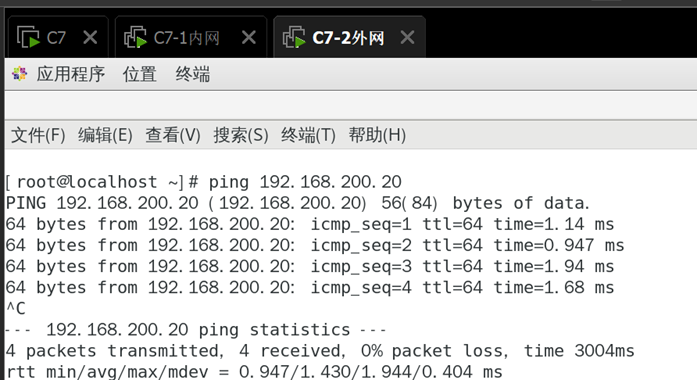

3.外网可以访问网关服务器ens37网段

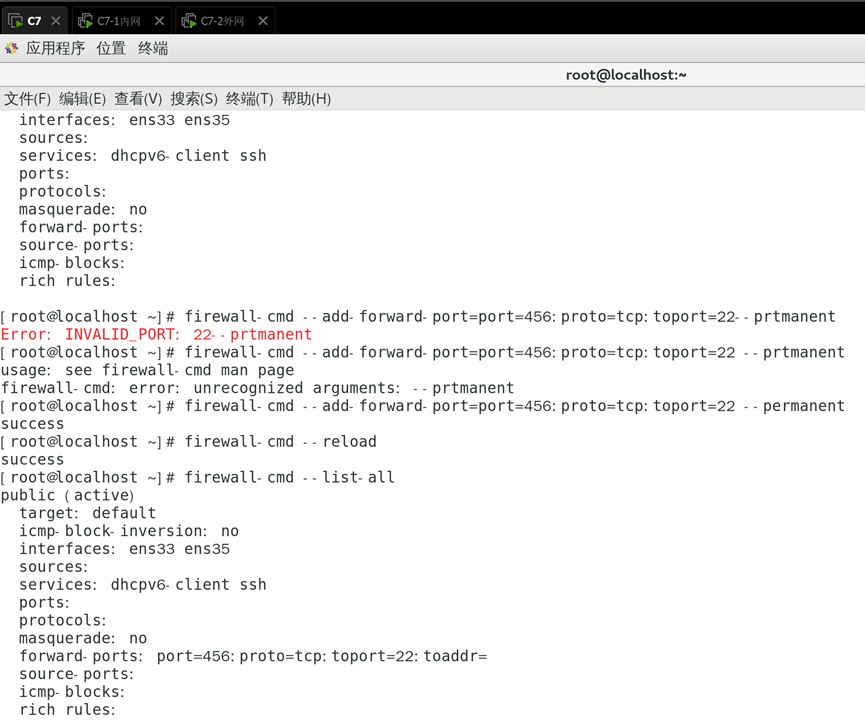

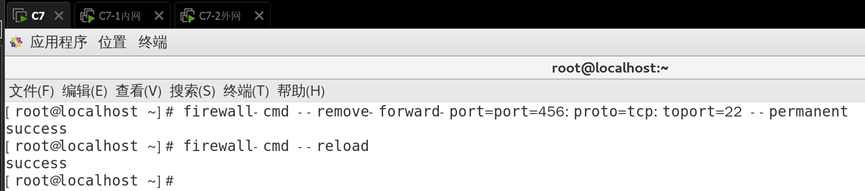

实验一:端口转发

1.网关服务器开启firewalld防火墙,在默认区域public中增加一条规则

(转发本机的456/tcp端口的流量到22/tcp端口)

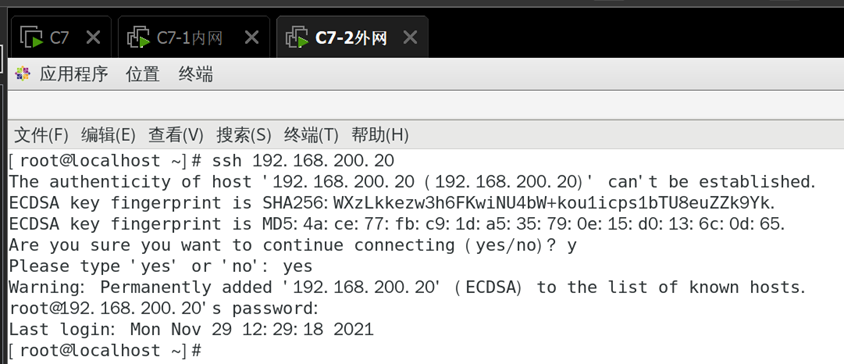

2.外网测试

(登录成功,但是网关服务器并不想外网直接访问他的22号获取ssh服务,不公开默认ssh服务的22号端口可以增加服务器的安全性)

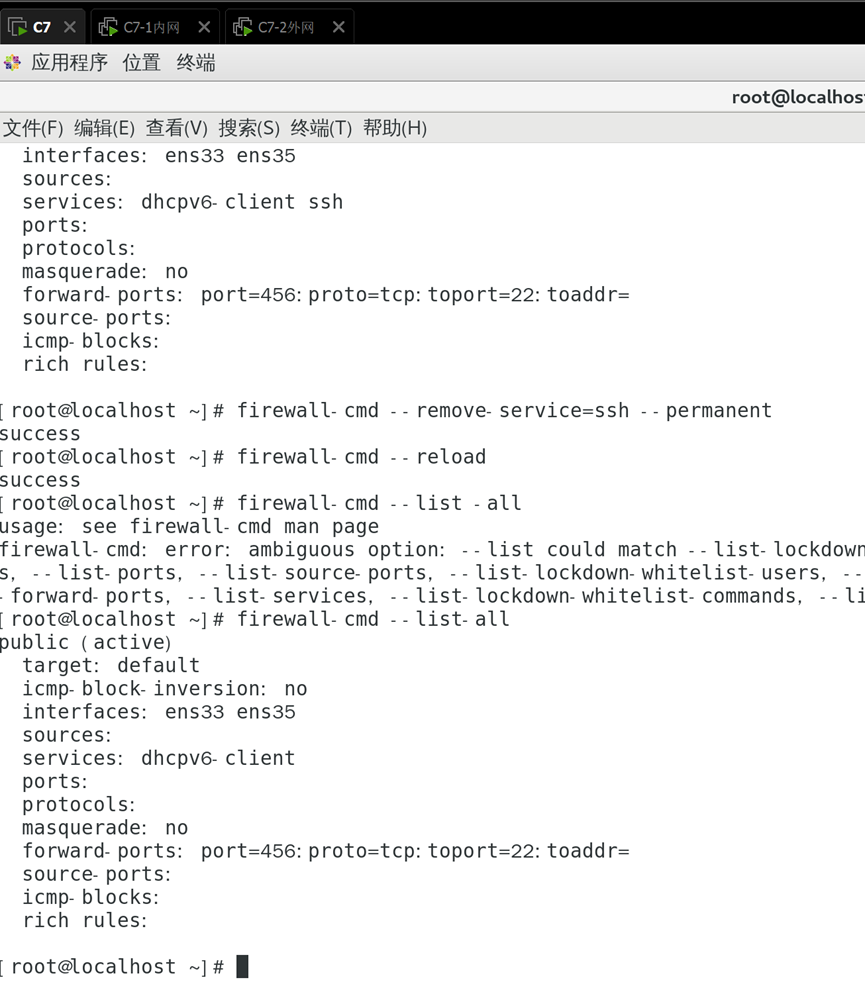

3.网关服务器firewalld移除ssh服务

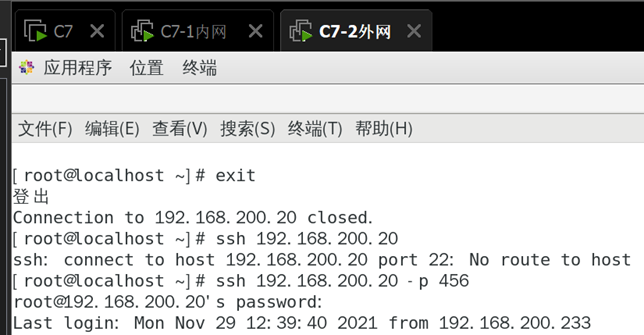

4.再次测试

(外网不能直接通过默认的22号端口访问ssh服务,只能通过我在防火墙指定的456端口才能访问ssh服务)

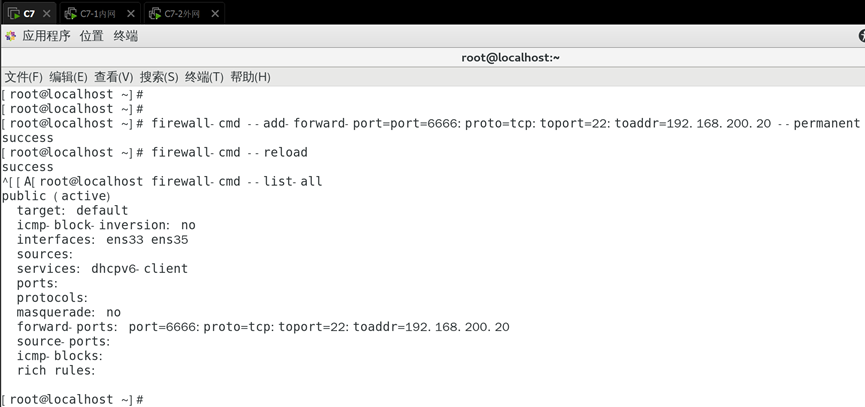

实验二:IP伪装

1.清除实验一增加的规则,重新写入一条规则

(将本地的192.168.100.100:6666端口伪装成连接外网的192.168.200.200接口从而访问到192.168.200.10:22端口获取服务)

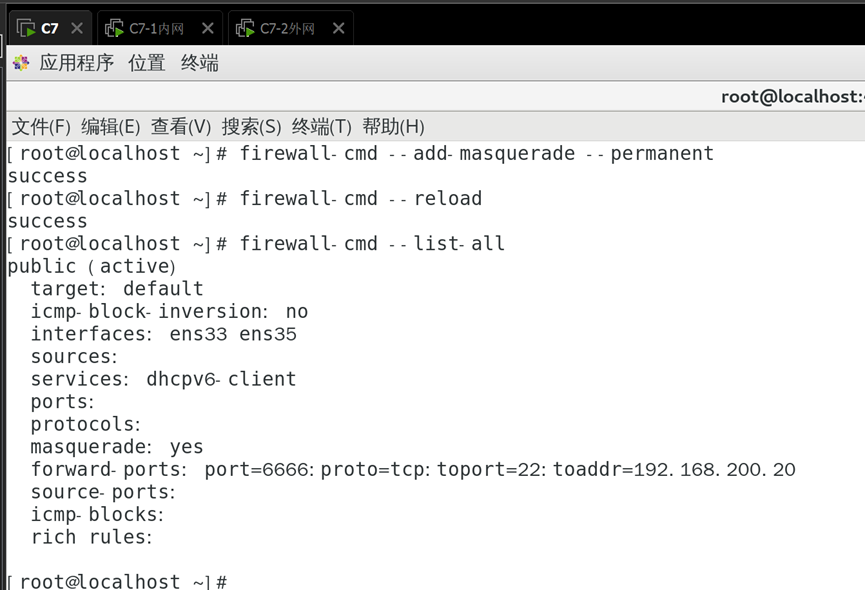

2.增加地址伪装功能

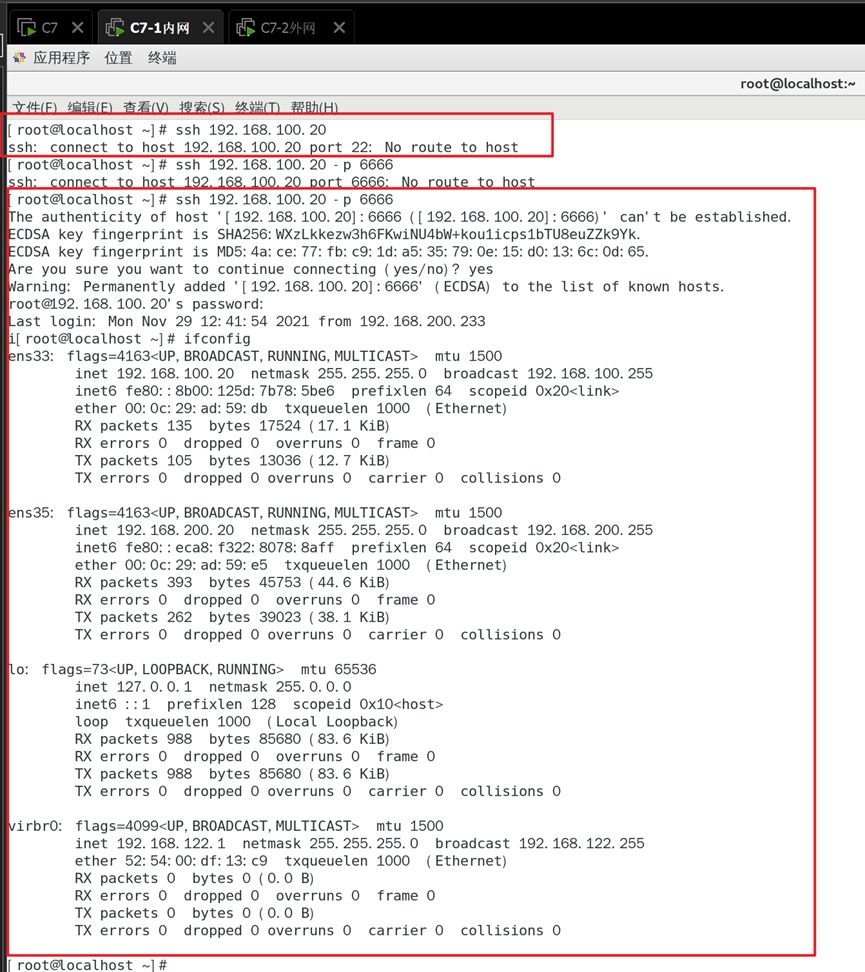

3.内网测试访问192.168.200.20 ssh服务

(内网主机192.168.100.10通过访问192.168.100.100:6666端口,触发网关服务器的防火墙ip伪装规则,伪装成连接外网接口的192.168.200.200地址再去访问192.168.200.20:22号端口访问到ssh服务)

微信扫描下方的二维码阅读本文